Ihr IT-System im Security-Check

Der Schwachstellenscanner für Ihre Systeme

Unsere Welt ist stark von Technologie und digitalen Systemen abhängig. Aus diesem Grund ist es von entscheidender Bedeutung, dass Sie Ihre IT-Infrastruktur und Ihre Daten vor Angriffen schützen. Eines der grundlegenden Instrumente, die Sie dabei unterstützen kann, ist ein Schwachstellenscanner.

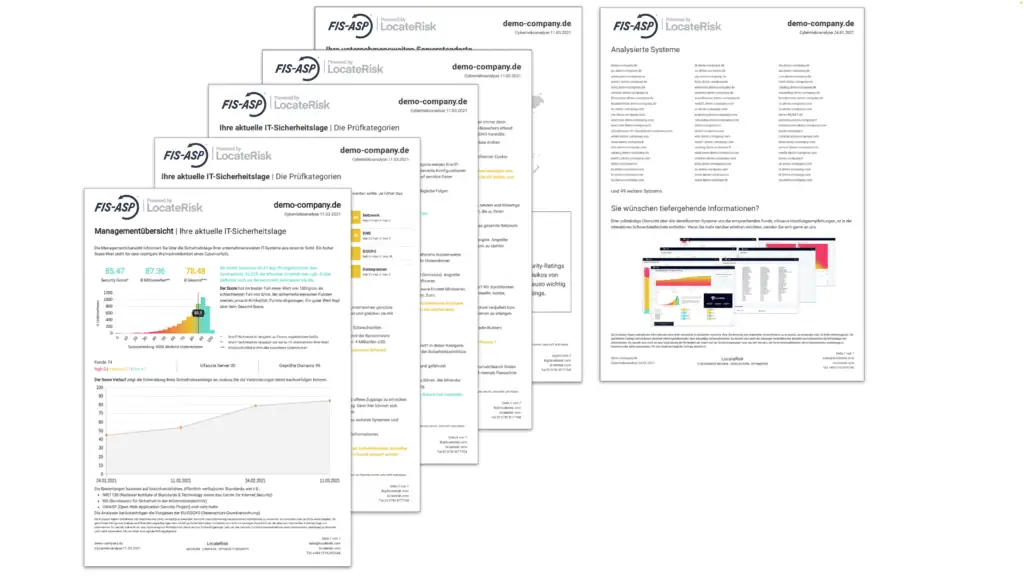

Mit der Angabe Ihrer Hauptdomain werden mit dem Scanner alle Risiken rund um Ihre Systeme analysiert und letztendlich in einem ausführlichen Managementbericht zusammengefasst. Dieser steht Ihnen nach spätestens 48 Stunden zur Verfügung.

Und so funktioniert's:

Den Scanner könnte man als eine Drohne beschreiben, die über eine Autobahn fliegt und dabei mit einem Laserscanner eine Karte der Schlaglöcher erstellt. Anders als bei einer Absperrung, ist für dieses Verfahren keine Unterbrechung des Verkehrs notwendig. Die Schlaglöcher stellen die Sicherheitsrisiken des Unternehmens auf IT-Ebene dar. Durch die Schwachstellenerkennung können durch gezielte Gegenmaßnahmen Angriffe vermieden werden.

Kostenloser IT-Security Check

Ihre persönlichen Vorteile

Nicht-invasive Scans

Managementbericht

Intervallscans

Mehrwert

Sie wollen Ihr Unternehmen auf Herz und Nieren prüfen um Angriffe auf Ihre Daten zukünftig zu vermeiden?

Lassen Sie uns einen IT-Security Check durchführen und wir helfen Ihnen dabei, anhand der generierten Top 3-Schwachstellen, wie Sie Ihr Unternehmen sicherer gestalten können.

Das Schwachstellenmanagement der FIS-ASP unterstützt Sie dabei, die Fehler und Schwachstellen, auch CVE genannt, innerhalb Ihrer IT-Systeme zu erkennen. Durch unsere zertifizierten IT-Security Consultants werden Ihnen Handlungsempfehlungen geliefert.

Teilen Sie uns über das Kontaktformular Ihren Namen und die für den Scan nötigen Eckdaten mit und wir vereinbaren gemeinsam mit Ihnen einen Termin für ein halbstündiges, persönliches Gespräch zur Auswertung des Reports.

Weitere Produkte von unserem Partner LocateRisk

Third Party Cyber Risk Management

Bewerten Sie Geschäftspartner kontinuierlich auf deren IT-Sicherheit und Datenschutz-Compliance, um Ihren Unternehmenserfolg zu sichern und teure Ausfälle zu vermeiden.

- Behalten Sie Drittfirmen-Risiken kontinuierlich im Blick

- Erfahren Sie, wenn Sie einem Risiko durch Dritte ausgesetzt sind

- Gewinnen Sie neue Erkenntnisse durch Risikovergleiche nach Branchen

- Verwalten Sie ihr Lieferantenportfolio zentral an einem Ort

- Minimieren Sie Aufwände und Risiken

- Steigern Sie die Effizienz Ihrer Lieferanten-Risikobewertungen

Vendor Risk Management für Lieferketten

Automatisierte Workflows reduzieren die Komplexität und beschleunigen den Compliance-Prozess für ISO 27001/2, NIS2, DORA, TISAX und mehr.

Kritische Infrastrukturen

Für die Betreiber kritischer Infrastrukturen gelten besondere Compliance Vorgaben. LocateRisk hilft staatlichen Verwaltungen, Gesundheitsinstitutionen oder auch Energieversorgern einen Überblick über ihre IT-Sicherheitslage zu erlangen.

- Die kontinuierliche LocateRisk IT-Sicherheitsanalyse hilft Ihnen, international anerkannte Anforderungen zu erfüllen und systematisch Schwachstellen aufzudecken.

- Das LocateRisk Zulieferer Risikomanagement kombiniert ein kontinuierliches IT-Audit mit einem digitalen Fragebogen für Ihre Lieferanten und stellt so die Kontrolle von IT-Risiken im gesamten Ökosystem sicher.